Siber Güvenlik 101 - Aktif Bilgi Toplama Teknikleri

- İbrahim Mert COŞKUN

- Apr 12, 2018

- 3 min read

Updated: Jan 31

Selamlar. Geçen yazımda da bahsettiğim gibi teorik bilgilere devam ediyorum. Bilgi toplamanın bu bölümünde sisteme istekler yollayabileceğimiz, sistemde log bilgisi bırakabilecek olan "Aktif Bilgi Toplama" kısmına değineceğim.

Aktif Bilgi Toplama Teknikleri;

Aktif bilgi toplama; sistem ile direk olarak temasa geçilerek edinilen bilgi toplama kısmıdır. Sistem ile temas ettiğimiz için hedef sistem üzerinde bilgi (log) bırakabilir. Bu yazı "Pasif Bilgi Toplama" tekniğinin devamı olup kısmen daha detaylı bilgi toplama aşamasıdır.

Ufak bir not: Bilgi toplamanın olmazsa olmaz araçlarından biri olan "Nmap" aracını bu yazıda değinmeyeceğim. Bundan sonraki yazımda nmap aracına daha detaylı değinip ayrı bir konu altında inceleyeceğim.

Şimdi aktif bilgi toplamak için kullanılan araçlara bir göz atalım:

Dmitry: Dmitry aracı yarı pasif yarı aktif bir araç olarak da yorumlanabilir. Bunun sebebi dmitry aracının whois bilgilerini de alabilmesi hem de yapılan tarama ile port taraması da yapbilmesidir. Bununla beraber dmitry SubDomainler, E-Posta'lar ve Mail adresleri hakkında da bilgi toplayabilir. Genelde Linux işletim sisteminde hazır kurulu olarak gelmektedir. Ancak kurmak isteyenler için;

git clone git://git.kali.org/packages/dmitry.git

adresinden kurulumu yapabilirsiniz.

Önce aracımızın nasıl kullanıldığını anlamak için "dmityr -h" parametresini giriyoruz. Yukarıda ki parametreleri açıklayacak olursak;

-o parametresi; yaptığımız tarama sonucunu kaydetmek için kullanılır

-i parametresi; girdiğimiz IP adresinde bir "Whois" sorgusu gerçekleştirir

-w parametresi; bir ana bilgisayarın alt "Name Server" hakkında sorgu yapar

-n parametresi; Netcraft üzerinden sorgulama yapar (Pasif bilgi toplama aşamasında Netcraft aracından bahsetmiştim)

-s parametresi; hedef sistemdeki alt alan adalarını (SubDomainler) hakkında tarama yapar

-e parametresi; hedef sistemdeki E-Mail adreslerini sorgular

-p parametresi; gayet açık. Hedef sistem hakkında TCP port taraması yapar

-f parametresi; Ana bilgisayarda filtrelenmiş olan TCP portlarını gösterir.

Bir kaç adet parametreyi deneyelim.

Tam bir hedef belirtmek istemiyorum. Bunun için deneme tahtası olarak "Google"ı kullanacağım.

Kullanacağımız parametre: dmitry -w google.com --> Yukarıda da belirttiğim gibi -w parametresi "Name Server" hakkında bilgi verir. Çıkan sonu;

-w parametresini kullanarak Google üzerinde bulunan NS kayıtlarını görmüş olduk. Biraz daha detaylı bir tarama yapalım;

dmitry -ispf google.com

Yukarıda ki parametre sayesinde Google üzerinde; Whois sorgusu, Subdomainler, TCP port taraması ve filtrelenmiş olan portları gösterir. Son olarak da elde edinilen bilgileri bir dosyaya kaydettik.

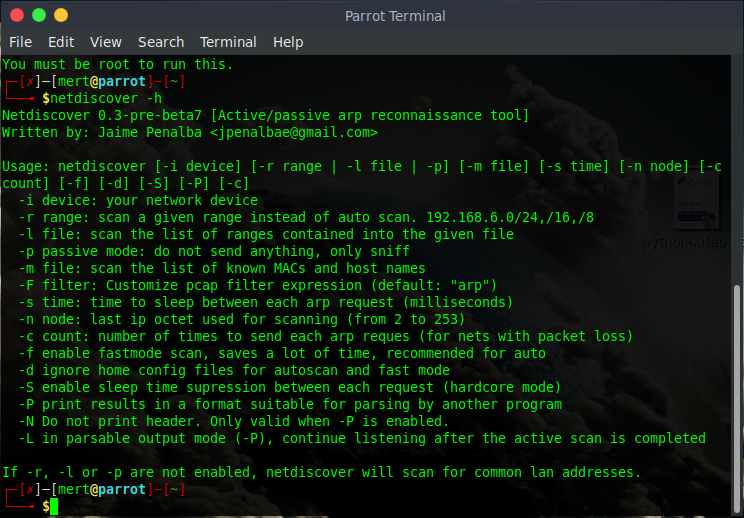

Ufak bir Tespit: Netdiscover

Netdiscover aracı yerel ağ'da bulunan bilgisayarları görmemize ve bunlar hakkında bilgi almamızı sağlayan bir program. Ama aracı tanıtmadan önce ufak bir teknik bilgi verelim. *Yerel ağların oluşturulmasında en çok kullanılan ağ arayüzü ethernet kartıdır. Ethernet arayüzleri birbirine paket göndermek için kendilerine üretim esnasında verilen sayıları kullanırlar. 48 bit'lik uzunluğa sahip MAC adresleri ile iletişim sağlarlar. Ethernet ise multicast bir bilgisayar yerine birden çok bilgisayara aynı anda mesaj göndermek için kullanılır.

TCP/IP protokolünün kullanıldığı ağlarda ise 32 bit olan "IP" adresi kullanılır. Eğer fiziksel katmanda (OSI 1. Katman) Ethernet arayüzü kullanılıyorsa, IP adresinden fiziksel adrese dönüşüm yapılması gerekir. Bunun için sistemlerde Adres Çözümleme Protokolü (Address Resolution Protocol) ve ARP tabloları kullanılır.

Netdiscover yerel ağda router veya switch gibi davranan basit bir araçtır. Çalışma mantığı ise; Yerel ağda gönderdiği ARP paketleri ile MAC adreslerine karşılık gelen IP adreslerini bulmaya çalışır. Bu sayede yerel ağda ki hedef sistemlerin IP adresleri kolayca elde edilebilir.

Klasik parametremizi girerek aracımızın nasıl kullanılacağını görüyoruz. Bunu tüm tool'larda yapabilirsiniz. Yeni indirdiğiniz bir tool veya daha önce kullanmadığınız bir tool'u kullanmak zorunda kaldığınız zaman -h parametresi ile tool'un kullanımını okuyabilirsiniz. Bu beceri hem size tool kullanmayı öğretecek hem de kendiniz okuyup kendiniz anlayacağınız için hazıra konmak yerine okuduğunuzu anlayabileceksiniz.

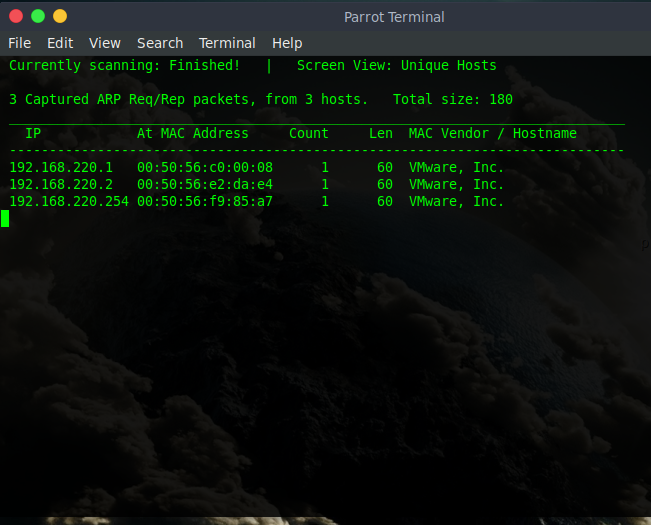

Hemen aramayı başlatalım: netdiscover -i eth0 -r 192.168.220.0/24

Biraz açıklayacak olursak:

-i parametresi; dinlenecek olan ağ arayüzü parametresi. Ben eth0 ağ arayüzünü dinleyeceğim

-r parametresi ise; tarayacağımız uzaklık. Benim IP adresim 192.168.220.132 Yukarıdaki parametrede 192.168.220.0 ile 192.168.220.255 arasında ki bütün IP adreslerini dinlemek istediğimi belirttim ve sonuç;

Çıktı sonucunda ağda bulunan cihazları gösterdi. Ancak unutulmamalıdır ki bunların hepsi bilgisayar değildir. Aralarında Akıllı telefon, switch vs. gibi cihazlarda bulunabilir.

Kim canlı kim sanal: Netbions

Bir subnette name server'ı açık olan cihazları bulabilmek ve gerekli bilgileri elde edebilmek için "Nbtscan" aracını kullanacağız. Bu araçla beraber ağdaki cihazlar hakkında bilgi alabilir, hangisi canlı hangisi sanal olduğunu öğrenebiliriz.(NBT protokollerine istekte bulunarak bunu yapar) Nbtscan localde random bir port ile hedefin UDP (137) portuna bit NBT-UDP paketi göndererek hedefin belirtilen bilgilerini talep eder.

Bu tool'un çalışma prensibi "netdiscover"dan farklıdır. Hatırlarsanız netdiscover hedefe ARP paketleri göndererek bilgileri elde ediyordu. Ancak Nbtscan ARP yerine NBT protokolünü kullanarak çalışır. Ancak bu aynı zamanda şu demek; Eğer karşımızdaki bilgisayarın NBT servisi kapalıysa karşımızdaki makine canlı bile olsa onu tespit edemeyebiliriz. Bu da saldırganın bilgileri alamaması demektir. Nbtscan aracının dezavantajı da budur.

Yerel ağda tarama yapabilmek için;

nbtscan 192.168.220.0/24

Comments