Siber Güvenlik 101 - Pasif Bilgi Toplama Teknikleri

- İbrahim Mert COŞKUN

- Mar 25, 2018

- 6 min read

Updated: Jan 31

Selamlar. Bu yazımda başlıktan da anlaşılacağı üzere bilgi toplama tekniklerine bir giriş yapıyorum. Bilginin günümüz dünyasında en önemli veri olarak kabul edildiği yıllarda bir siteye veya sisteme herhangi bir saldırı ya da bir pentest yapmak istiyorsanız ilk yapmanız gereken şey o sistem hakkında derinlemesine bir bilgi toplamaktır.

Daha önceki yazılarımda da bahsettiğim gibi artık blog yazılarımı teknik konular üzerine yazmaya başlayacağım. Bunun için bu yazı, bu blogda, siber güvenlik alanında yazılan ne ilk ne de son teorik yazı olacak. Bundan sonraki bir çok blog yazımda şu ana kadar öğrendiğim, elde ettiğim bilgileri ve uygulamaları blog yazılarım ile paylaşmayı düşünüyorum. Bunun için de temelden başlamayı uygun gördüm. Yani "Bilgi Toplama Aşaması"

Pasif Bilgi Toplama Teknikleri

Yukarıda da bahsettiğim gibi bilgi toplama; bir sistem üzerinde o sistem hakkında derinlemesine bir bilgi elde etmek için yapılan işlemdir. Bu yazımda hemen hemen herkesin rahatlık ile yapabileceği bir teknik olan "Pasif Bilgi Toplama" kısmını ele alacağım. "Pasif Bilgi Toplama" herhangi bir sistem üzerinde olası bir paket ya da istek göndermeden sistem hakkında bilgi alma aşamasına denir. Bu bilgi toplama aşamasında önemli bilgiler edinilebilir. Hatta bazı istisnai durumlarda gerek aktif gerek ise pasif bilgi toplama aşamalarında belki de sisteme herhangi bir saldırı yapmadan sistem hakkında önemli hatalar ve açıklıklar bulunabilir (Zone Transfer Açığı gibi) Bundan dolayı bilgi toplama aşaması oldukça önemli bir kademedir. Saldıracağınız sistem hakkında her şeyi bilmek şüphesiz işinizi daha da kolaylaştıracaktır. Bilgi toplama aşamaları;

1.) Google Hacking Database:

Google günümüzde en sık kullanılan ve en güçlü arama motoru. Google kendi üzerinde bulunan "Google Örümcekleri" sıklıkla web siteleri ziyaret ederek içerikleri (görüntü, video,klasörler, dizinler vs.) indeksleyerek veritabanlarına kaydeder. Arama sonuçlarını da belli bir karaktere göre sıralar. Böylelikle google üzerinde belirli komutları girerek web sitelerinde bulunana verileri inceleyebilirsiniz. Tipik olarak bu operatörler arama işlemini etkileyip Google üzerinde farklı türde aramalar yapılabilir. Arama operatörleri;

a.) intitle: Bu operatör adından da anlaşılacağı üzere sitelerin "title" kısmında aramalar yapar. Girdiğiniz argüman doğrultusunda, size seçtiğiniz argümana eşit olan sonuçları getirir. Örnek kullanımı olarak; ceh intitle:blog. Bu argümanı arattığınız da bulunan sitelerin "title" kısmında "blog" yazan ve "ceh" kelimesi ile alakalı bütün siteleri getirecektir.

Hamza Hocaya Selamlar...

b.) inurl: Bu operatör de "intitle" kullanımı ile aynı. Sadece bu sefer title kısmın da değil de girilen argümanı "URL" adres çubuğunda arar. Örnek kullanımı; inurl:kellepaça. Bu şekilde bir arama yaptığımız zaman URL kısmında "kellepaça" geçen siteleri önünüze dökecektir.

c.) site: Belirtilen argüman içerisinde arama yapar. Örnek kullanım; "site:imertcoskun.com" olarak kullandığımız zaman sadece imertcoskun.com adresi ile ilgili sayfaları getirecektir.

d.) filetype: Herhangi bir döküman aramak için sıkça kullandığım ve en sevdiğim parametrelerden biri olan "filetype" parametresi, argüman olarak gönderilen dosya tipinde bir arama gerçekleştirir. Örnek vermek gerekirse; adli bilişim hakkında bir sunum veya pdf aramak istiyorsunuz. Bunun için "adli bilişim filetype:ppt" parametresini yazarak karşınıza çıkan bir sunum dosyasını inceleyebilirsiniz.

e.) .. (İki Nokta): Bu operatör öncesince ve sonrasında ki değerlerin aralığında olan sonuçları listeler. Örneğin 2000 TL ile 3000 TL arasında ki bilgisayarlara bakmak istiyorsunuz. Bunun için "bilgisayar 2000TL..3000TL" şeklinde bir kullanım yapabilirsiniz.

f.) "" "" (İki Tırnak): Bu operatör iki tırnak arasında bulunan kelimeleri ard arda sıralı bir şekilde sıralayarak size sunar. Örneğin; siber güvenlik araştırmaları diye Google da arattığınız zaman size siber güvenlik araştırmaları ile ilgili tüm bilgileri sunar. Ancak "siber güvenlik araştırmaları" şeklinde çift tırnak içerisinde arattığımız zaman daha sağlıklı bir sorgulama yapabiliyorsunuz.

Not: Google Operatör Kullanımlarına daha fazla değinmeyeceğim. Eğer daha fazla bilgi almak isteyen olursa "http://index-of.co.uk/Google/google-hacking.pdf" adresinde "Ozan Uçar"ın bir makalesi var. Oradan yararlanabilirsiniz.

Ufak bir hediye: Bing ip

Buraya ufak bir not yazmak istedim. Bildiğiniz gibi internet üzerinde sadece Google arama motoru yok. Alternatif bir seçecek olan "Bing" arama motorunun IP operatöründen kısa bir şekilde bahsetmek istiyorum. Bu operatör sayesinde belli bir ip adresinde ki sunucuda barınan tüm web sitelerini kapsayacak bir şekilde arama yapabiliyor. Örneğin; imertcoskun.com ile aynı sunucu da bulunan web sitelerini görmek için "ip:23.236.62.147" şeklinde bir arama yapabilirsiniz. Böylelikle sunucuda bulunan diğer web sitelerini görebilirsiniz.

2.) Web Araçlarını Kullanma

Yukarıda ki teknikler biraz daha manuel'e kaçıyor. Ancak bir çoğu bilgi toplama veya hazırlık aşamasında oldukça etkili olabiliyor. Peki sistem üzerinde herhangi bir paket yada istek göndermeden daha derin bilgileri nasıl elde ederim? diyenler için bu kısımda web araçlarını kullanarak bilgi toplamaya değineceğim.

a.) Whois.domaintools.com: Whois yani Türkçesi "Kim" olan "Whois" alan adını kullanarak sorgulama işlemidir. Bir domaine ait public bilgilere ulaşmanızı sağlar. Domain sağlayıcısı, sahip olduğu kişi, telefon numarası, adres, kaç yıllığına kayıt edilmiş, ne zaman kayıt edilmiş, sunucuda barınan Name Server'lar vs. Kısacası domain alırken girilen tüm bilgileri ve fazlasını görebilirsiniz. En popüler whois servislerinden biri olan "whois.domaintools" bir çok soruya yanıt verir. Sayfaya girdiğinizde aşağıdaki gibi bir sayfa sizi karşılar ve sizden bir domain adresi girmenizi bekler.

Aramayı yaptığınızda girdiğiniz domain hakkında size bilgiler getirir. Peki bundan korunmanın bir yolu yokmu? Herkes her giren istediği bilgiyi alabilir mi? diye bir düşünce var ise onun da çözümü var.

Genelde domain hizmeti aldığınız şirketin yönetim panelin de "Whois bilgilerimi gizle" diye bir bölüm bulunur. Bu sayede whois bilgilerinizi gizleyebilirsiniz. Tabii bunun için domain firmasının bunu desteklemesi ve uygulaması lazım. Eğer domain firmanızın böyle bir seçeneği var ise ufak bir ücret karşılığında whois bilgilerinizi gizleyebilirsiniz.

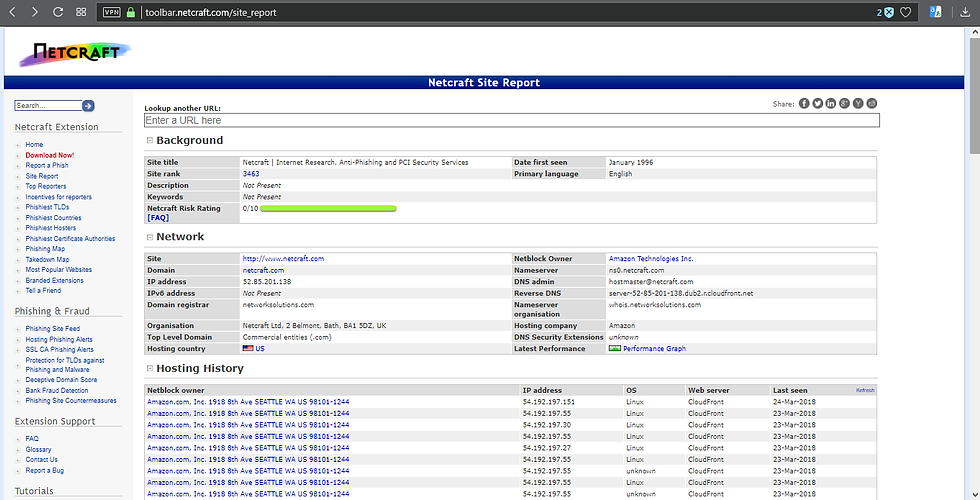

b.)Netcraft: Pasif bilgi toplama da belkide bize en çok desteği verecek olan araçlardan biri olan Netcraft'ı çok amaçlı bir "Bilgi Toplama" aracı olarak görebiliriz. Netcraft'ın içerisinde Anti - Pishing'den Security Testine, Internet Data Minning'den Performans testine kadar bir çok farklı türden farklı işler yapabileceğiniz bir araç. Ayrıca araştırma sonrası raporlama ve genel bir gözden geçirme amacıyla tarama sonunda size hem sözel hem de grafiksel bir sonuç çıkarması ile başarılı bir bilgi toplama aracı diyebiliriz.

toolbar.netcraft.com adresi'nden "Site Report" kısmında arama yapabiliriz. Burada sistemin ağ hakkında bilgisi, geçmiş hosting tarihleri, Web Trackers, kullanılan teknoloji ve sistem içerisinde ki diller vs. gibi bir çok önemli bilgiye ulaşmanız mümkün. Bu sayede siteye doğrudan bir tarama yapmadan rahatlıkla hedef sistem hakkında geniş bilgi sahibi olabiliriz. Ayrıca kullandığınız tarayıcı programı için geliştirilen ve bana göre oldukça kullanışlı gözüken "Netcraft Extension" eklentisi ile ziyaret edilen sitenin o anki durumunu gösterebilir ve eğer şüpheli bir hareket seziyorsanız eklentiye tıklayarak sizi "Report Web Site" kısmına götürerek şikayet etmenize olanak tanıyor.

c.)Shodan.io : Shodan.io siber dünyada bilgi toplamak için oldukça fazla kullanılan ve benim bilgi toplamak için favori olarak tercih ettiğim bir arama motoru. Aynı Google gibi bir arama motoru olan shodan.io interneti tarayıp açık olan sistemleri, cihazları, aygıtları tespit edip bunları bağlantı noktasına (Port 8080), türüne (OS:"Linux"), coğrafi lokasyonuna (country:tr) ve servis bilgisine göre sınıflandırılan çok geniş bir arama motorudur.

Ayrıca sadece belli sistemler değil endüstriyel sistemler, nükleer sistemler ve oyun servarları gibi (Bence oldukça önemli oyun server'ları) hakkında da bilgi sahibi olabiliriz.

Yukarıda ki resimlerde de göründüğü üzere shodan.io bir çok alanda bilgi toplayabilen bir arama motoru. Bir de görsel ağırlıklı olarak işlemleri gösterdiği için çok daha akılda kalıcı, sistematik ve göze hitabeti artıyor.

Shodan aynı zamanda yaptığınız taramaların sonucunu e-posta adresinize mail atarak size gönderiyor. Ancak indirmeye kalktığınızda sizden ücret istiyor. Ayrıca tarama yapmak için siteye üye olmanız gerekmekte. Ek olarak uygulama geliştiriciler için "Shodan API" kısmı da bulunmakta. Böylelikle yapmak istediğiniz bir programa Shodan API'lerini kullanarak uygulamanızı genişletebilirsiniz. Bununla beraber istismar kodu tespiti, eklentiler ve görsel analiz araçlarını da kullanarak geniş çaplı bir arama yapabilirsiniz.

Arama kısmında bazı komutlar ile aramanızı daraltabilir böylece ulaşmak istediğiniz hedefe daha rahat bir şekilde ulaşabilirsiniz. Bazı komutlar; (Komut kullanımı --> Komut:Argüman Country:tr gibi)

Country: Belirtilen ülke koduna göre arama yapar.

City: Belirtilen şehir koduna göre arama yapar.

Geo: Koordinata göre arama yapar.

Hostname: Hostname yada domain bilgisine göre arama yapar.

Net: Özel IP yada subnet aralığında arama yapar.

OS: İşletim sistemine göre arama yapar.

Port: Port bilgisine göre arama yapar.

Before / After: Belirtilen tarih öncesi yada sonrası için bir arama yapar.

Daha geniş bilgi için buraya bakabilirsiniz. (https://www.defcon.org/images/defcon-18/dc-18-presentations/Schearer/DEFCON-18-Schearer-SHODAN.pdf)

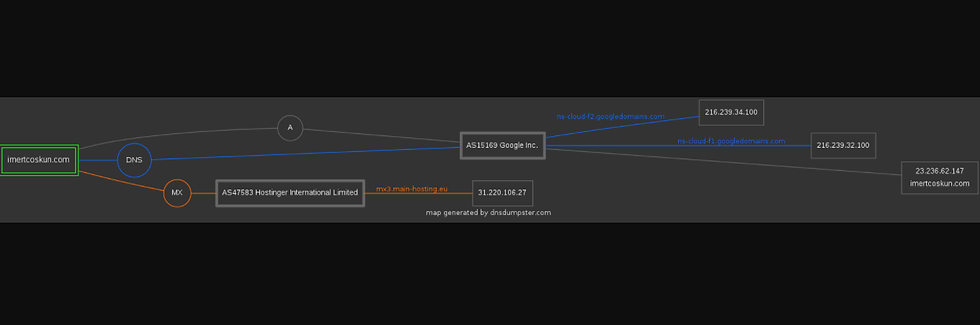

d.)DNSdumpster.com : Bir domaine ait DNS türlerini sorgulamak için DNSdumpster.com kullanılabilir.

Not: İlerleyen yazılarımda teknik terimler hakkında geniş bir yazı yayınlamayı planlıyorum. Bu sayede sonraki yazılarımda bahsedilen teorik deyimlerin daha iyi anlaşılacağını umuyorum.

İlk olarak bizden aşağıdaki gibi sorgulayacağımız alan adını girmesini istiyor. Alan adını girip "Search" butonuna tıkladığımız zaman bize domain kayıt türleri hakkında bilgiler verecektir.

En üst kısımda yaptığımız arama sonucunda hedef alan adımızın coğrafi olarak koordinatlarını görebilmekteyiz. Benim alan adımda A kaydı olarak Google sunucuları tanımlı olduğundan harita da Google sunucularının sayısını ve hangi ülkelerde barındırıldıklarını gösteriyor. MX kaydı olarak da Hostinger sunucuları tanımlı olduğundan o da Amerika olarak gözüküyor.

Bu kısım ise alan adımıza tanımlanmış sunucuları bir ağ haritası olarak bize veriyor.

**İnternet siteleri üzerinden ek olarak; Pipl.com ve Peekyou.com adreslerini ziyaret edebilirsiniz. Her iki serviste hedef kişi hakkında sosyal medya üzerinden bilgiler toplayarak size sunan servisler.

Pasif bilgi toplama konusunu burada noktalıyorum. Bir sonraki konu olan "Aktif Bilgi Toplama" konusu ile hedef sistem hakkında derin bilgilere ulaşabileceğimiz, site üzerinde belli başlı yönlendirmeler yapabileceğimiz bir konu olacaktır. Bu konuda bazı değinmediğim eksiklikler ve değinmediğim noktalar olabilir. (Pastebin sitesine değinmediğim gibi) Bunun sebebi; hem yazıyı uzatıp okuyucuyu sıkmak istemediğimden hem de bazı bilgileri kişinin kendisi öğrenmesi istediğimden. Böylece sizler bu konu veya konular hakkında daha çok merak edip daha fazla araştırmaya yönelebilirsiniz. Böylece öğrendiğiniz her bilgiyi bizzat kendiniz uygulayarak daha net bir biçimde anlayabilirsiniz.

Comments